Il y a peu de temps, les attaques par hameçonnage (phishing en anglais) étaient assez faciles à repérer : erreurs orthographiques et grammaticales, liens non cryptés (http: // au lieu de https: // ) vers les pseudo-sites bancaires ou vers Facebook, Orange, Free ou encore vers le sites institutionnels comme les Impôts, EDF, etc… Désormais, les hameçonneurs améliorent leur technique en hébergeant leurs pages frauduleuses sur des sites en https: //, affichant l’icône de verrou vert dans la barre d’adresse du navigateur, dans le but de rendre les faux sites plus légitimes

Selon les statistiques publiées cette semaine par PhishLabs , une firme anti-hameçonnage américaine, près de 25% de tous les sites d’hameçonnage étaient hébergés sur des domaines HTTPS au troisième trimestre de cette année, soit presque le double du pourcentage enregistré au trimestre précédent. «Il y a un an, moins de trois pour cent des phish étaient hébergés sur des sites Web utilisant des certificats SSL», écrit Crane Hassold , responsable des renseignements sur les menaces en entreprise chez PhishLabs. « Il y a deux ans, ce chiffre était inférieur à un pour cent. »

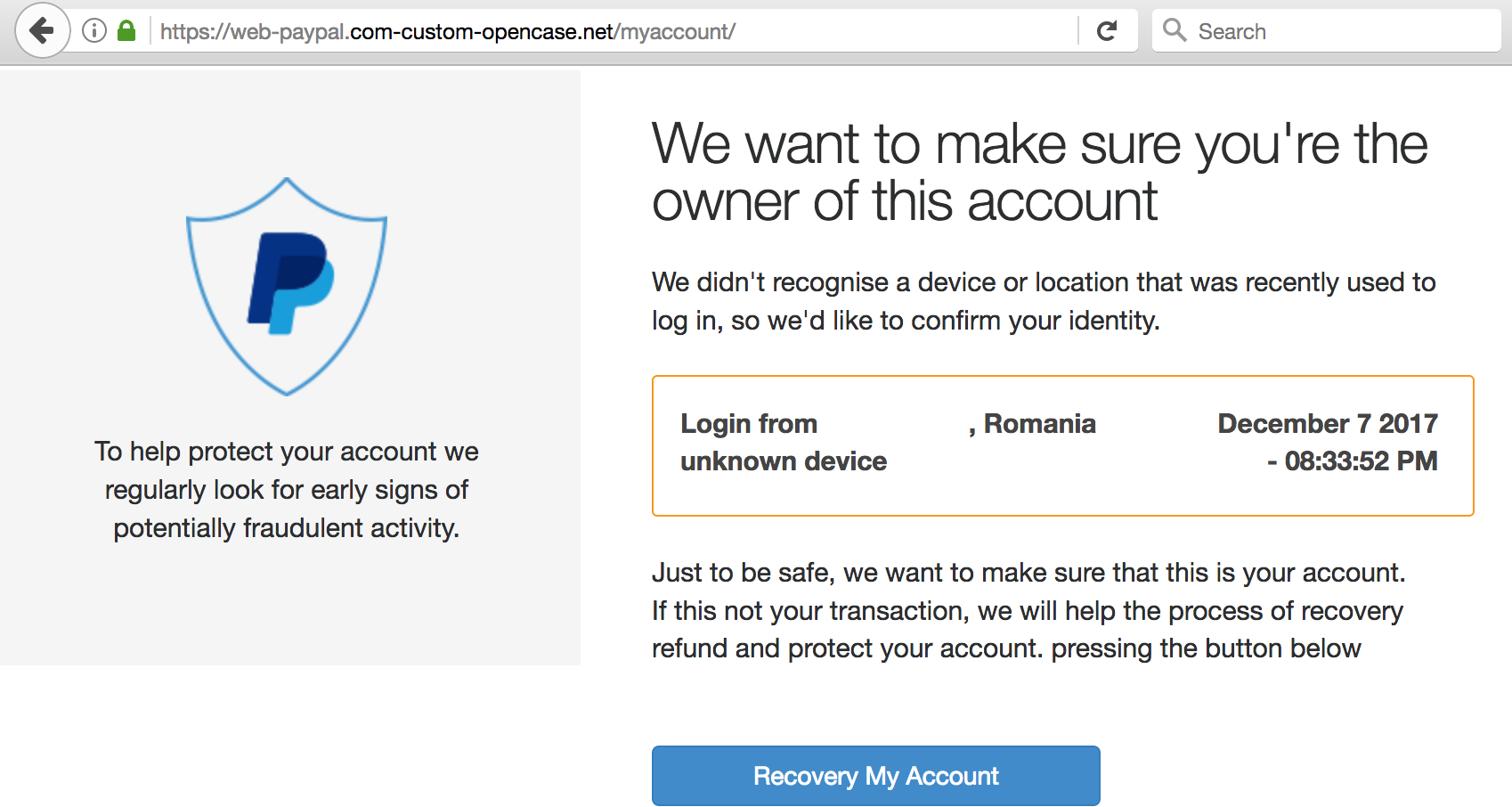

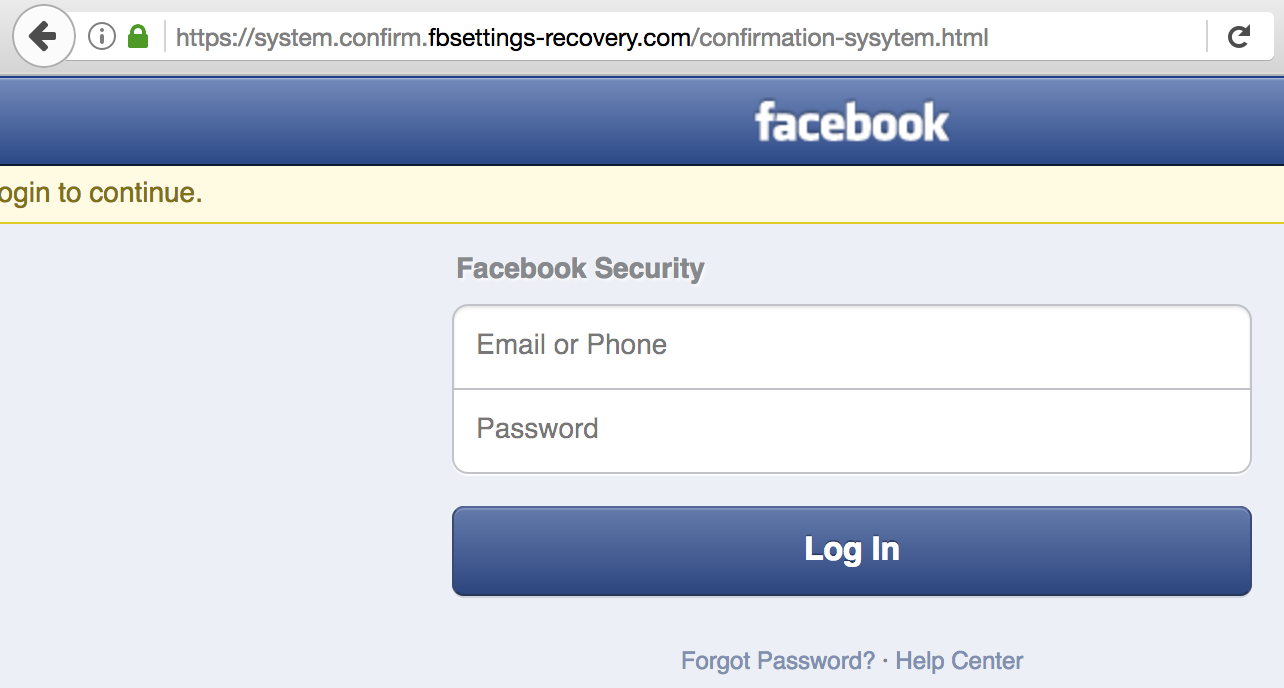

Comme le montrent les exemples ci-dessus (trouvés après seulement quelques minutes de recherche sur le site Phishtank.com), les sites d’hameçonnage les plus populaires ont tendance à inclure désormais leurs propres certificats SSL. Pourquoi les hameçonneurs adoptent-ils plus volontiers les sites Web HTTPS? Traditionnellement, de nombreuses pages d’hameçonnage sont cachées au plus profond de sites Web légitimes mais piratés, auquel cas les arnaqueurs peuvent exploiter à la fois la bonne réputation du site et son certificat SSL.

Pourtant, le changement est en marche explique Crane Hassold : « Une analyse des attaques par hameçonnage HTTPS contre PayPal et Apple, les deux cibles principales de ces attaques, indique que près des trois quarts des sites d’hameçonnage HTTPS les ciblant étaient hébergés sur des domaines malicieusement enregistrés plutôt que sur des sites officiels mais piratés », a-t-il écrit. » Selon les données de 2016 , un peu moins de la moitié de tous les sites d’hameçonnage étaient hébergés sur un domaine enregistré par le pourvoyeur de la menace. »

Crane Hassold postule que plus d’hameçonneurs passent au HTTPS, car cela augmente la probabilité que les utilisateurs aient confiance en la légitimité du site. Après tout, vous, moi, tout internaute moyen a appris pendant des années à simplement «rechercher l’icône de cadenas vert» dans la barre d’adresse du navigateur pour s’assurer qu’un site était sûr. Cela s’avérait être un conseil très utile, mais la fiabilité de ce « truc » a diminué au fil des ans. En novembre 2016, PhishLabs a mené une enquête pour savoir combien de personnes connaissaient la signification du cadenas vert associé aux sites Web HTTPS : « Plus de 80% des personnes interrogées pensaient que le verrou vert indiquait qu’un site Web était soit légitime et/ou sûr, alors que ni l’un ni l’autre ne sont vrais », écrit-il. Ce que l’icône de verrouillage vert indique, c’est que la communication entre votre navigateur et le site Web en question est cryptée, mais cela ne signifie nullement que vous communiquez réellement avec le site que vous croyez visiter.

À un niveau plus élevé, une autre raison pour laquelle les hameçonneurs adoptent plus généralement le HTTPS est que plus de sites utilisent le cryptage : selon le site ce création de certificats SSL Let’s Encrypt , 65% des pages Web chargées par Firefox en novembre utilisaient HTTPS, contre 45% à la fin de 2016. En outre, les hameçonneurs n’ont plus besoin de payer des frais conséquents pour pouvoir obtenir un certificat SSL, puisque Let’s Encrypt les propose désormais gratuitement. Les principaux développeurs de navigateurs Web travaillent tous de consert avec des partenaires comme PhishTank pour indexer et bloquer les pages d’hameçonnage connues ou découvertes comme étant frauduleuses, mais vous ne pouvez certainement pas compter sur le navigateur pour vous aider…

Que pouvez-vous faire pour vous assurer que vous n’êtes pas la prochaine victime d’hameçonnage ?

- Ne gobez pas tout : La plupart des attaques d’hameçonnage tentent de vous convaincre que vous devez agir rapidement pour éviter une perte, un coût ou une souffrance, généralement en cliquant sur un lien et en « vérifiant » vos informations de compte, votre nom d’utilisateur, votre mot de passe, etc. sur un faux site. Les courriels qui mettent l’accent sur l’urgence doivent toujours être considérés comme extrêmement suspects, et en aucun cas vous ne devriez faire quoi que ce soit qui soit suggéré dans ce type de courriel. Si vous êtes effrayés, ne réagissez pas dans l’urgence, mais prenez le temps de réfléchir et de bien examiner le mail ou la page de connexion afin de détecter les signes d’une arnaque

- Les champs « De » ou « From: » d’un email peuvent être bricolés : Quand un mail réçu dit dans le champ « De: » ou « From: » qu’il a été envoyé par votre banque, cela ne veut pas forcément dire que c’est vrai car cette information peut être fabriquée de toute pièce. Si votre Webmail ou votre client de messagerie n’affiche que le nom de l’expéditeur et pas son adresse mail mentionnant xxxx@yyyy.com, alors passez la souris sur le nom de l’expéditeur, cela permet dans la majorité des cas d’afficher la véritable origine du mail. Si cela ne fonctionne pas, tentez d’afficher les « en-têtes » de l’e-mail. Les en-têtes contiennent beaucoup d’informations souvent indéchiffrables pour l’œil non averti, mais dans les toutes premières lignes des entêtes, on découvre le champ « De: » ou « From: » dans sa version complète :

- De: Conseiller en ligne CA <mailing@online.de> : email frauduleux ne provenant pas d’un conseiller Crédit Agricole

- From: Service Clients Ebay <suzanna@gemspotx.net> : email frauduleux ne provenant pas du service clients eBay

- From: US Postal Service <tracking@usps.org> : email frauduleux ne provenant pas du service postal UPS (attention, car dans ce cas précis, une lecture trop rapide de l’adresse mail complète peut nous faire confondre véritable service UPS avec le faux USPS)

- Les liens mentent parfois : Vous seriez vraiment crédule si vous preniez ce qu’affichent les liens http dans les mails pour leurs vrais intitulés de redirection… L’exemple ci-dessous pourrait ressembler à un lien vers la Banque de France, mais dans la réalité ce n’est pas le cas. Pour avoir une idée de la destination réelle d’un lien, placez le pointeur de votre souris dessus (sans cliquer), puis regardez dans le coin inférieur gauche de la fenêtre de votre navigateur ou de votre client de messagerie

- Utilisez les Favoris dans votre navigateur : Les hameçonneurs savent que leurs sites frauduleux ont une durée de vie limitée et qu’ils peuvent être fermés à tout moment, donc il importe que leurs cibles soient effrayées par l’alerte et cliquent trop rapidement sur les faux liens de vérification envoyés par mail (cf. § précédent). La meilleure approche pour éviter cela consiste à mettre en favoris (ou signets) les sites qui stockent vos informations sensibles. Ainsi, si vous recevez par mail une communication urgente dont vous n’êtes pas sûr, vous pouvez visiter le site en question en cliquant sur le favori dans votre navigateur plutôt que dans le mail, et en vous connectant de cette façon au site officiel. Après vérification, vous constaterez l’inexistence de la moindre alerte, mais pour vous rassurer vous pouvez également appeler directement au téléphone la banque, le fournisseur d’accès ou le service d’état

- Sachez différencier un site officiel d’un site frauduleux : La partie la plus importante d’un lien est le domaine « racine ». Pour arriver à le retrouver dans une URL, recherchez la première barre oblique (/) après la partie « http: // » (s’il n’y en a pas, aller jusqu’au .com, .fr ou .net), puis repartez à l’envers à travers le lien jusqu’à ce que vous atteigniez le domaine situé juste avant le .com, .fr ou .net ; la partie immédiatement à gauche est le vrai domaine auquel ce lien vous mènera :

- https: //clients-connect.banquedefrance.com/campaign/osb : domaine frauduleux banquedefrance.com, le vrai domaine étant banque-france.fr

- https: // remboursement-facture.freeadsl.fr : domaine frauduleux freeadsl.fr, le vrai domaine étant free.fr

- https: // account.verify-paypal.com : domaine frauduleux verify-paypal.com, le vrai domaine étant paypal.com

- https: //web-paypal.com-custom-opencase.net/myaccount : domaine frauduleux com-custom-opencase.net, le vrai domaine étant paypal.com. Attention dans ce cas, le sous-domaine web-paypal affiché devant le domaine com-custom-opencase.net peut inciter à faussement identifier paypal.com dans l’URL complète web-paypal.com-custom-opencase.net alors qu’il n’en est rien, le véritable domaine de ce site frauduleux étant com-custom-opencase.net (le filou est sioux !!)

- etc, etc…

- Méfiez-vous des liens et des pièces jointes : Ne pas cliquer sur les liens et ne pas ouvrir les pièces jointes dans les courriels auxquels vous ne vous attendiez pas, même s’ils semblent provenir de quelqu’un que vous connaissez comme un ami ou un membre de votre famille. Envoyer une réponse rapide à l’expéditeur pour vérifier la réalité du contenu et s’il est véritablement à l’origine de l’envoi. Pour cela, ne cliquez pas sur le bouton « Répondre » dans le mail d’origine, mais utilisez plutôt l’adresse mail enregistrée dans votre carnet d’adresse. En faisant cela, vous pourrez constater dans 99% des cas que les deux adresses mail sont différentes, preuve que votre « prétendu » ami n’est pas réellement à l’origine du mail reçu, mais qu’une adresse très ressemblante à la sienne a été utilisée pour vous tromper

- Ne jamais rien installer (de plus) pour pouvoir lire une vidéo : les logiciels malveillants de vol d’identifiants et de mots de passe n’arrivent pas uniquement par courrier électronique… Assez souvent, ils s’infiltrent dans votre ordinateur via une vidéo Facebook qui prétend que vous avez besoin d’un « codec » spécial pour pouvoir visualiser le contenu intégré. Il existe des dizaines de variantes de cette arnaque, souvent rendue attrayante par un message associé : « regarde cette vidéo, j’étais mdr toute la nuit » ou encore « Enfin une vidéo de la star X ou Y nue !! » . Le point important à retenir est : Si ce n’était pas votre idée d’installer quelque chose dès le départ, alors ne le faites pas

- Différenciez vos mots de passe : Trop de personnes utilisent encore le même mot de pase sur tous les sites qu’elles visitent !! Lorsque vous vous inscrivez sur un site, pensez à un mot ou une phrase qui représente ce site, puis rajoutez-le à votre nouveau mot de passe. Par exemple, si je m’inscris sur le site exemple.com, je pourrais donner mon adresse e-mail et le mot de passe créé contiendrait +exemple à l’intérieur : si mon mot de passe est une combinaison de lettres de de chiffres aisée à retenir pour moi comme AkV499, alors le mot de passe pour le site exemple.com pourrait être AkV499Exemple. De cette façon, si un pirate arrive à me duper et à connaître l’identifiant + mot de passe de l’un des sites que je visite habituellement, il ne pourra pas accéder aux autres sites avec cette même combinaison identifiant + mot de passe

Source : Krebson Security : Phishers Are Upping Their Game. So Should You